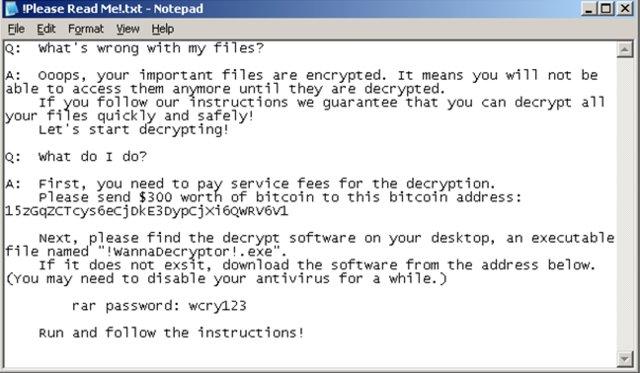

در روز 12 می 2017 (22 اردیبهشت 96) یک نمونه جدید از باج افزار ( wannacrypt Ransome.CryptXXX) به طور گستردهای تعداد زیادی از ارگانها و سازمانها به ویژه در اروپا را تحت تاثیر قرار داده و آلوده کرده است. این باج افزار دادهها را رمز کرده و سپس درخواست 300 دلار در قالب بیتکوین (Bitcoin) در قبال رمز گشایی آن و اجازه دسترسی صاحبان اطلاعات را میکند. سپس عنوان میکند که اگر تا 3 روز مبلغ پرداخت نگردد، میزان درخواستی آنها دوبرابر خواهد شد و اگر مبلغ تا هفت روز پرداخت نگردد، دادههای رمز شده حذف خواهند شد. این باج افزار همچنین یک فایل با نام !Please Read Me!.txt به جا میگذارد که شامل متنی است که اعلام میکند، چه اتفاقی افتاده و باج درخواستی به چه صورت باید پرداخت شود.

این باج افزار به دیگر سیستمها با بکارگیری آسیب پذیری کد اجرایی SMBv2 remote در سیستمهای ویندوزی انتقال پیدا میکند (MS17-010). سازمانها میبایست مطمئن شوند که آخرین به روز رسانی امنیتی ویندوز و به خصوص MS17-010 را به منظور جلوگیری از انتشار آن نصب کردهاند.

اقدامات عملي جهت پیشگیری و مقابله با باج افزار wannacrypt:

1- نصب وصله MS17-010:

آسیب پذیری MS17-010 در پیاده سازی سرویس SMB (پروتکل اشتراک گذاری فایل) در همه نسخههای ویندوز وجود دارد. راهکار اصلی و قطعی مقابله با این آسیب پذیری و جلوگیری از سوءاستفاده از آن لازم است آخرین بروزرسانیهای سیستم عامل ویندوز اعمال گردد. برای این منظور لازم است با استفاده از ابزار بروزرسانی ویندوز، آخرین بروزرسانیهای سیستم عامل دریافت شده و نصب گردد.

در خصوص سیستمهای عامل ویندوز xp و 2003 که مدتی است مورد پشتیبانی شرکت مایکروسافت قرار ندارند، خوشبختانه با توجه به اهمیت موضوع، شرکت مایکروسافت وصلههای اختصاصی خود را در لینک زیر در دسترس قرار داده است:

لینک مشاهده آپدیت

چنانچه به دلیلی امکان بروزرسانی سیستم عامل یا نصب وصله مربوطه وجود نداشته باشد، لازم است دسترسی به سرویس SMB مسدود گردد. برای این منظور میتوان با توجه به نسخه سیستم عامل نسبت به حذف و توقف سرویس و یا مسدود سازی پورتهای مورد استفاده آن اقدام نمود.

2- غیر فعالسازی سرویس SMB در ویندوز ،۷ویستا و ویندوز سرورهای 2008 و 2008 R2 با استفاده از محیط powershell

• برای غیرفعال کردن SMBV1 روی سرور SMB

Set-ItemProperty -Path

"HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -

Type DWORD -Value 0 -Force

• برای غیرفعال کردن SMBV2 و SMBV3 روی سرور SMB

Set-ItemProperty -Path

"HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -

Type DWORD -Value 0 -Force

• برای فعال کردن SMBV1 روی سرور SMB

Set-ItemProperty -Path

"HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -

Type DWORD -Value 1 -Force

• برای فعال کردن SMBV2 و SMBV3 روی سرور SMB

Set-ItemProperty -Path

"HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -

Type DWORD -Value 1 -Force

توجه کنید که برای اینکه تنظیمات بالا اعمال شود باید کامپیوتر خود را ریستارت کنید.

3- غیر فعالسازی سرویس SMB در ویندوز ۸ و ویندوز سرور 2012 به بعد با استفاده از محیط powershell

• برای مشاهده وضعیت پروتکل سرور SMB

Get-SmbServerConfiguration | Select EnableSMB1Protocol, EnableSMB2Protocol

• برای غیرفعال کردن SMBV1روی سرور SMB

Set-SmbServerConfiguration -EnableSMB1Protocol $false

• برای غیرفعال کردن SMBV2و SMBV3روی سرور SMB

Set-SmbServerConfiguration -EnableSMB2Protocol $false

• برای فعال کردن SMBV1روی سرور SMB

Set-SmbServerConfiguration -EnableSMB1Protocol $true

• برای فعال کردن SMBV2و SMBV3روی سرور SMB

Set-SmbServerConfiguration -EnableSMB2Protocol $true

4- مسدودسازی دسترسی به سرویس SMB بدون توقف سرویس

به عنوان راهکار جایگزین، میتوان نسبت به بستن پورت های 445 و 139 مربوط به پروتکل SMB روی فایروال ویندوز اقدام نمود.